Si vous avez un site internet, que ce soit un site sur lequel transitent des informations personnelles ou une simple vitrine statique, il est maintenant grand temps, si vous ne l’avez pas encore fait, de passer en HTTPS.

Alors oui, si vos internautes remplissent des champs ou s’identifient avec un mot de passe sur votre site, il est vital que ce dernier propose à minima une connexion HTTPS.

Mais si vous avez un site statique, qui n’est qu’une vitrine et qui ne présente aucun risque à être diffusé via le protocole HTTP uniquement, je vais vous donner 2 bonnes raisons de passer en HTTPS.

La première (et c’est déjà le cas) c’est que Google (et probablement d’autres moteurs de recherche) favorise dans leurs résultats les sites en HTTPS au détriment de ceux en HTTP. Donc si vous avez des besoins de positionnement dans les moteurs de recherche, vous n’avez pas d’autre choix que le HTTPS.

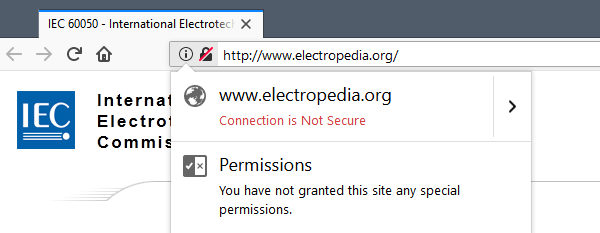

La seconde raison est celle qui va faire le plus mal. À partir de la version 59 de Firefox et de la version 68 de Chrome, TOUS les sites diffusés en HTTP seront marqués dans le navigateur comme « Not Secure » (Pas sécurisé). Même si techniquement l’impact d’un tel marquage est nul, celui en terme d’image auprès de vos internautes va être violent.

Ils seront très peu à savoir exactement de quoi il retourne et la plupart en voyant ce « Not Secure » prendront peur, passeront leur chemin, vous contacteront pour vous faire part du problème ou vous donneront de grandes leçons sur l’importance du chiffrement.

Et à service équivalent, entre choisir le joli petit cadenas vert ou l’alerte rouge « Not Secure« , je vous laisse deviner où vos internautes iront.

Vous n’avez donc plus le choix. Le HTTP c’est de l’histoire ancienne et vous allez devoir migrer tous vos sites même le plus basique et le moins à risque, en HTTPS, simplement pour préserver votre image

Vous n’avez donc plus le choix. Le HTTP c’est de l’histoire ancienne et vous allez devoir migrer tous vos sites même le plus basique et le moins à risque, en HTTPS, simplement pour préserver votre image

Si maintenant vous êtes motivé, sachez qu’il existe des tas de tutos sur le net qui expliquent comment faire.